Предмет: Английский язык,

автор: wkdbl

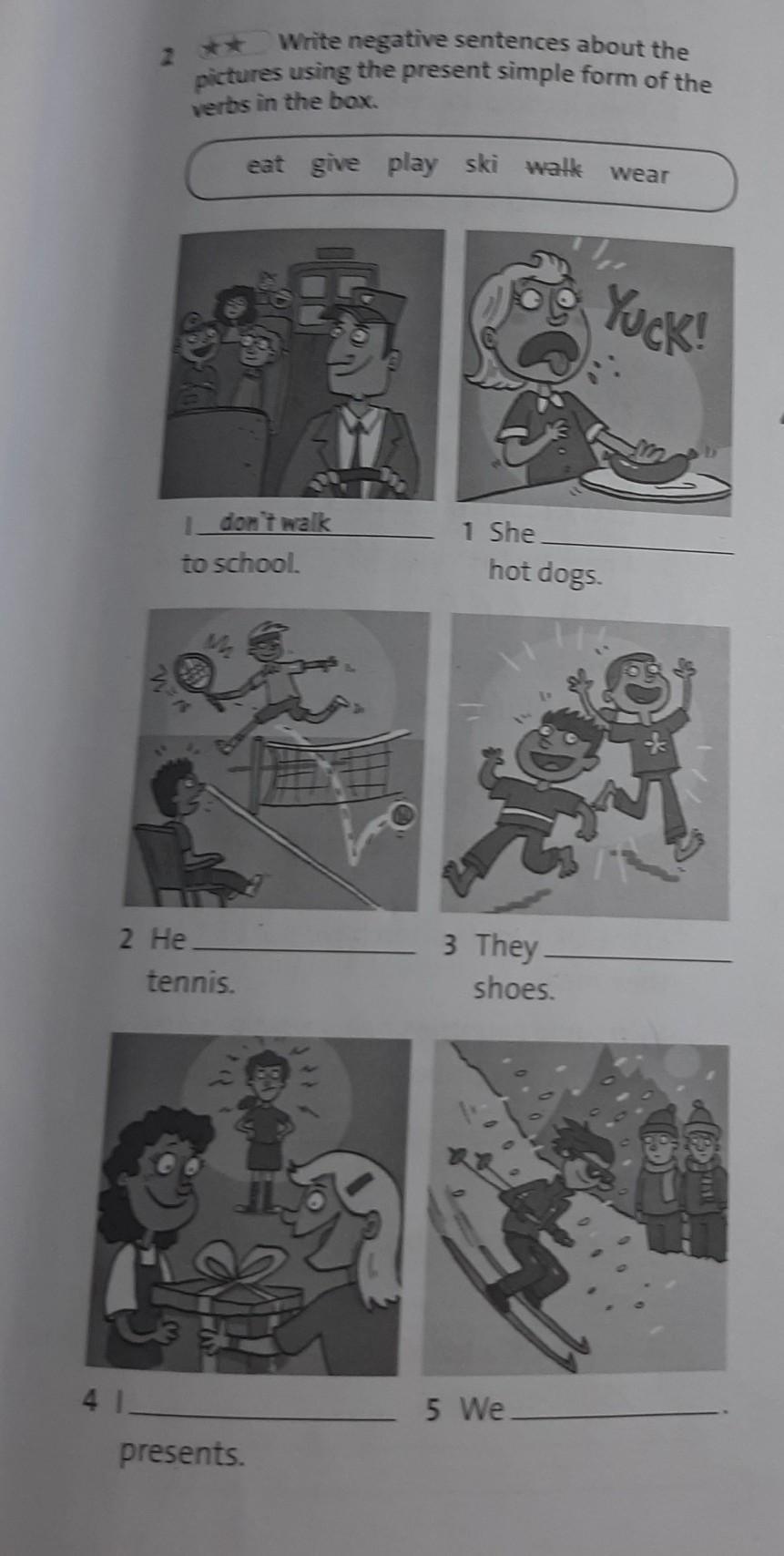

2 ** Write negative sentences about the pictures using the present simple form of the verbs in the box. 4 1 N=N 2 He I to school. don't walk eat give play ski walk wear M tennis. presents. 35 1 She hot dogs. Te 3 They- shoes. Yuck! 5 We 4

ПОМОГИТЕ ПЖЖ ОЧЕНЬ СРОЧНООО

Приложения:

Ответы

Автор ответа:

1

Ответ:

1)she dont eat hot dogs

2)he play tennis

3they wear shoes

4)i dont give presents

5)we ski

Автор ответа:

0

1.she doesn’t eat

2. he doesn’t play

3. they doesn’t wear

4. I don’t give

5. we doesn’t ski

2. he doesn’t play

3. they doesn’t wear

4. I don’t give

5. we doesn’t ski

Похожие вопросы

Предмет: Литература,

автор: 172747474737

Предмет: Химия,

автор: v8651582

Предмет: Математика,

автор: zubcenkokaterina322

Предмет: География,

автор: Flitlie