Молекули речовини притягуються одна до одної. Чому ж між ними існують проміжки?.

Ответы

Объяснение:

В микромире свои законы, не такие, как у нас в макромире и не такие как во вселенной в мегамире.

Молекулы вещества располагаются на определенных расстояниях, в жидких и твердых состояниях примерно на расстоянии, равном размере молекулы.

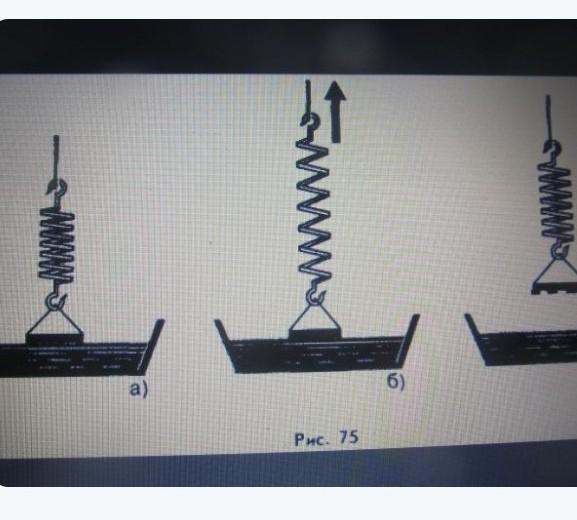

При деформации (попробуйте удлинить карандаш или ручку), при попытке увеличить эти расстояния, возникает притяжение между молекулами.

При попытке сблизить молекулы (попробуйте сделать ручку короче), возникают силы отталкивания.

В свинцовый шар налили масло и запаяли. По шару ударили кувалдой. Масло не сжалось. Его молекулы проникли между молекулами свинца. На поверхности шара появилось масло! Жидкость несжимаема. Вода на большой глубине имеет ту же плотность, что и в нормальных условиях.

Стеклянную пластинку оторвать от поверхности воды, а тем более от другого стекла трудно. См. фото.

Прикрепленный файл